Майнкрафт для чего нужен иглобрюх

Иглобрюх

ИглобрюхID иглобрюха: 349:3.

Pufferfish - английское название иглобрюха в Minecraft. В игре эта рыбу также называют рыба фугу. Слово "Pufferfish" может иметь перевод - рыба-собака.Насыщение (saturationLevel) - 0,6.

Утоление голода (foodLevel) - 1 ().

Иглобрюх или рыба фугу в Майнкрафте является крайне неэффективной едой. Ведь никто не хочет заполучить в игре такие эффекты, как тошнота II (0:15), отравление IV (1:00), голод III (0:15). С достаточным количеством молока можно съесть рыбу-фуга как нормальную пищу в краткосрочной перспективе, но восстанавливая потерянное отравлением здоровье, вы в итоге потратите больше еды. Зато иглобрюх - единственный способ получить эффект тошноты без использования команд. Но достоинства у иглобрюха все-таки есть.

Иглобрюх появился в Майнкрафте 1.7.2.

Реально первый заброс удочки и иглобрюх пойман.Один карась сорвется, другой сорвется, третий, бог даст, и попадется (пословица).

Для того, чтобы добыть рыбу фугу в Майнкрафте целесообразнее воспользоваться удочкой и отправиться на рыбалку к водоему. Все как обычно: удочку закидываем правой кнопкой мыши, этой же кнопкой вытаскиваем удочку, дождавшись поклевки. Не обязательно иглобрюх станет первой попавшейся рыбой, но он обязательно будет пойман при определенном терпении.

Чары для удочки способны помочь. Так, "приманка" увеличит вероятность поймать рыбу, уменьшая шанс вытащить сокровище или мусор. "Морская удача", наоборот, повысит шанс поимки сокровища, сокращая возможность изловить рыбку.

К другим, менее надежным способам получения иглобрюха, относится получение дропа. Он может выпасть с небольшой долей вероятности после смерти стража и древнего стража. Если убить иглобрюха (моба, добавленного по всей видимости в Майнкрафт 1.13) существует вероятность получения одного иглобрюха.

Рыба фугу на стене в рамке и в руке у игрока.Для чего нужна рыба фугу в Майнкрафте?

Лакома кошка до рыбки, да в воду лезть не хочется (пословица).

Использование иглобрюха (рыбы фугу) в качестве рискованной еды - это понятно и уже отмечено. Но для чего еще нужна рыба фугу в Майнкрафте?

Она используется в зельеварении. Добавляем в мутное (грубое) зелье иглобрюха и получаем зелье водного (подводного) дыхания. Эффект: водное дыхание (3:00), позволяющее дышать вод водой.

Зелье подводного дыхания

Как скрафтить зелье:

Грубое зелье (мутное зелье)

1 шт.

Рыба фугу (иглобрюх)

1 шт.

Но и зельеварение - не единственное применении рыбы фугу. Она может использоваться для привлечения и приручения оцелотов. Кроме того, вы можете кормить кошек.

Сравним иглобрюха с другой рыбой

Спела бы и рыбка песенку, когда бы голос был (пословица).

Сравненим всю рыбу, имеющуюся в Майнкрафте по таким свойствам, как насыщение и утоление голода. Очевидно, что иглобрюх (рыба фугу) занимает последние позиции. И это без учета отрицательных последствий ее поедания.

✯✯✯✯✯✯✯✯✯

Иглобрюхие в реале

Рыбу перевари, говядину недовари (пословица).

Иглобрюхие (иглобрюховые, скалозубовые, рыбы-собаки, четырёхзубовые, четырёхзубые - лат. Tetraodontidae) - семейство морских, солоновато- и пресноводных рыб из отряда иглобрюхообразных. Распространены в субтропических и тропических водах.

Мясо рыб высоко ценится в странах Юго-Восточной Азии за его вкус. В Японии особым успехом пользуется блюдо фугу, приготовляемое из нескольких видов этих рыб. Готовящий его повар обязательно должен иметь диплом об окончании специальной школы, так как кожа и некоторые внутренние органы рыб ядовиты.

Ядовитыми являются многие виды семейства иглобрюхих. Токсины содержатся в кожном покрове, брюшине и некоторых внутренних органах рыбы - печени, кишечнике, гонадах, икре. Наиболее опасен из них тетродотоксин, который представляет собой сильнейший природный яд нервно-паралитического действия.

Содержание статьи:

Blowfish - документация PyCryptodome 3.9.8

iv ( байт , bytearray , memoryview ) - (Применимо только для MODE_CBC , MODE_CFB , MODE_OFB , и MODE_OPENPGP ).

Вектор инициализации, используемый для шифрования или дешифрования.

Для MODE_CBC , MODE_CFB и MODE_OFB он должен быть длиной 8 байт.

Только для режима MODE_OPENPGP , для шифрования он должен быть 8 байтов и 10 байт для расшифровки (в последнем случае это фактически зашифровал IV, который был перед зашифрованным текстом).

Если не указан, генерируется случайная строка байтов (тогда вы должны прочтите его значение с помощью атрибута iv ).

nonce ( байтов , байтов , memoryview ) - (Применимо только для MODE_EAX и MODE_CTR ).

Значение, которое нельзя использовать повторно для любого другого шифрования. с этим ключом.

Для MODE_EAX нет ограничения на его длину (рекомендуется: 16 байт).

Для MODE_CTR его длина должна быть в диапазоне [0..7] .

Если это не предусмотрено для MODE_EAX , генерируется случайная строка байтов (вы можно прочитать обратно через атрибут nonce ).

размер_сегмента ( целое число ) - (Только MODE_CFB

). Количество бит открытого текста и зашифрованного текста сегментированы. Оно должно быть кратным 8. Если не указано иное, будет принято значение 8.

mac_len : ( целое число ) - (Только MODE_EAX ) Длина тега аутентификации в байтах. Он не должен быть больше 8 (по умолчанию).

начальное_значение : ( целое число ) - (Только MODE_CTR ). Начальное значение счетчика в пределах встречный блок. По умолчанию это 0 .

хешей - Зачем использовать blowfish для паролей?

Переполнение стека- Товары

- Клиенты

- Случаи использования

- Переполнение стека Общественные вопросы и ответы

- Команды Частные вопросы и ответы для вашей команды

- предприятие Частные вопросы и ответы для вашего предприятия

Алгоритм шифрования Blowfish: [Объяснение с примерами]

Что такое шифрование Blowfish?

Blowfish - это еще один алгоритм, разработанный Брюсом Шнайером в 1993 году для замены DES. Этот симметричный шифр разбивает сообщения на блоки по 64 бита и шифрует их индивидуально. Blowfish можно найти в категориях программного обеспечения, начиная от платформ электронной коммерции для защиты платежей и заканчивая инструментами управления паролями, где он используется для защиты паролей. Это определенно один из гибких методов шифрования, доступных .

Он известен своей огромной скоростью и общей эффективностью, поскольку многие утверждают, что он никогда не был побежден. Между тем, поставщики в полной мере воспользовались его бесплатной доступностью в открытом доступе.

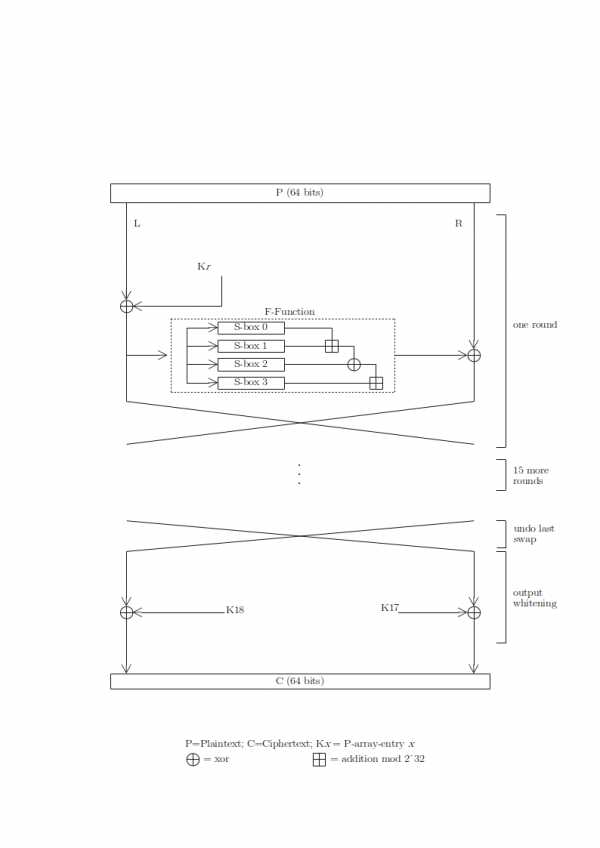

Структура алгоритма blowfish

Blowfish имеет 64-битный размер блока и длину ключа от 32 бит до 448 бит. Это 16-этапный шифр Фейстеля, в котором используются большие зависящие от ключа S-блоки. По структуре он похож на CAST-128, в котором используются фиксированные S-блоки.

Вот визуальное представление этого алгоритма шифрования.

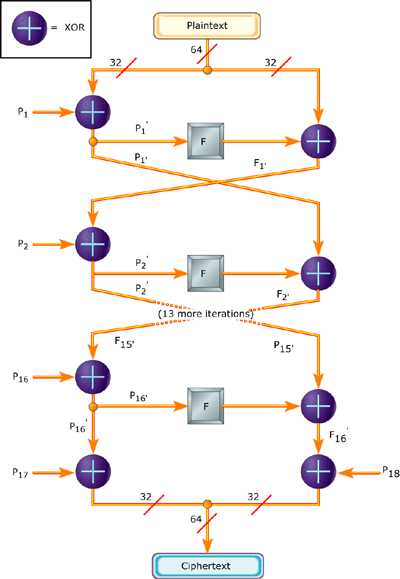

Посмотрите также и на эту вторую диаграмму, взятую с Splashdata.com

Посмотрите также и на эту вторую диаграмму, взятую с Splashdata.com На диаграмме слева показано действие Blowfish. Каждая строка представляет 32 бита. Алгоритм поддерживает два массива подключей: P-массив из 18 элементов и четыре S-блока из 256 элементов. S-блоки принимают 8-битный ввод и производят 32-битный вывод. Одна запись P-массива используется каждый раунд, и после последнего раунда каждая половина блока данных подвергается операции XOR с одной из двух оставшихся неиспользованных P-записей.

На диаграмме справа показана F-функция Blowfish. Функция разделяет 32-битный ввод на четыре восьмибитовых четверти и использует четверти как ввод для S-блоков. Выходы складываются по модулю 232 и обрабатываются XOR для получения окончательного 32-битного вывода.

Поскольку Blowfish является сетью Фейстеля, ее можно инвертировать, просто выполняя операцию XOR с P17 и P18 для блока зашифрованного текста, а затем используя P-записи в обратном порядке.

Читайте также,

Как это работает?

Этот алгоритм разделен на две части.

1. Расширение ключа

2. Шифрование данных

1. Расширение ключа

Он преобразует ключ длиной не более 448 бит в несколько массивов подключей общим объемом 4168 байт. Эти ключи генерируются раньше для любого шифрования или дешифрования данных.

P-массив состоит из 18 32-битных подключей:

P1, P2, …………., P18

Четыре 32-битных S-Box состоят из 256 записей каждый:

S1,0, S1,1, ……….S1,255

S2,0, S2,1, ……… .. S2,255

S3,0, S3,1, ……… .. S3,255

S4,0 , S4,1, ………… ..S4,255

Подключи вычисляются с использованием алгоритма Blowfish:

1. Инициализируйте сначала P-массив, а затем четыре S-блока по порядку , с фиксированной строкой. Эта строка состоит из шестнадцатеричных цифр числа пи (за вычетом первых 3): P1 = 0x243f6a88, P2 = 0x85a308d3, P3 = 0x13198a2e, P4 = 0x03707344 и т. Д.

2. XOR P1 с первыми 32 битами ключа, XOR P2 со вторыми 32 битами ключа и так далее для всех битов ключа (возможно, до P14). Неоднократно перебирайте биты ключа, пока весь P-массив не будет обработан операцией XOR с битами ключа. (Для каждого короткого ключа существует как минимум один эквивалентный более длинный ключ; например, если A - 64-битный ключ, то AA, AAA и т. Д. Являются эквивалентными ключами.)

3. Зашифруйте строку с нулями. с алгоритмом Blowfish, используя подключи, описанные в шагах (1) и (2).

4. Замените P1 и P2 выводом шага (3).

5. Зашифруйте вывод шага (3) с помощью алгоритма Blowfish с измененными подключами.

6. Замените P3 и P4 результатом шага (5).

7. Продолжите процесс, заменив все записи массива P, а затем все четыре S-блока по порядку, выходными данными постоянно меняющегося алгоритма Blowfish.

Всего требуется 521 итерация для создания всех требуемых подключей. Приложения могут хранить подключи, а не выполнять этот процесс создания несколько раз.

2. Шифрование данных

Имеет функцию для 16-кратной итерации сети. Каждый раунд состоит из зависимой от ключа перестановки и зависимой от ключа и данных подстановки. Все операции - это операции XOR и сложения с 32-битными словами. Единственными дополнительными операциями являются четыре таблицы поиска данных индексированного массива для каждого раунда.

—————————————————-

Алгоритм: шифрование Blowfish

———————————————————————

Разделите x на две 32-битные половины: xL, xR

Для i = от 1 до 16:

xL = XL XOR Pi

xR = F (XL) XOR xR

Swap XL и xR

Поменять местами XL и xR (отменить последний обмен.)

xR = xR XOR P17

xL = xL XOR P18

Объедините xL и xR

Практические примеры алгоритма Blowfish

, если это не имеет значения. кто-то подслушивает весь разговор.Без частных ключей RSA, которые никогда не передаются в эфир, перехватчик не может получить ключи Blowfish и, следовательно, не может расшифровать сообщения, передаваемые между двумя машинами.

Вот пример:

Допустим, встроенная система хочет установить безопасный сеанс обмена данными с портативным компьютером, возможно, через беспроводную среду. В начале сеанса и встроенная система, и портативный компьютер вычисляют закрытый ключ Blowfish, а также открытый и закрытый ключи RSA.Встроенная система и портативный компьютер обмениваются открытыми ключами RSA и используют их для шифрования и обмена своими личными ключами Blowfish. Затем две машины шифруют оставшуюся часть своих сообщений с помощью Blowfish. По окончании сеанса связи все ключи сбрасываются.

Пример алгоритма шифрования паролей Blowfish

Эта конфигурация совместима с системами BSD, которые используют алгоритм Blowfish.

В этом примере идентификатор алгоритма Blowfish, 2a, указан как значение переменной CRYPT_DEFAULT.Записи policy.conf, управляющие шифрованием паролей, будут выглядеть следующим образом:

CRYPT_ALGORITHMS_ALLOW = 1,2a, md5

#CRYPT_ALGORITHMS_DEPRECATE = __ unix__

CRYPT_DEFAULT = 2a

Ссылка

E. Шамир, Дифференциальный криптоанализ стандарта шифрования данных, Springer-Verlag, 1993.2. TW Кьюсик и М. Вуд, «Криптосистема REDOC-II», Успехи в криптологии - Труды CRYPTO ’90, Springer-Verlag, 1991, стр.545-563.

3. Дж. Димен, Р. Говертс и Дж. Вандевалль, «Блочные шифры, основанные на модульной арифметике», Труды 3-го симпозиума по состоянию и прогрессу исследований в области криптографии, Рим, Италия, 15-16 февраля 1993 г. С. 80-89.

4. J.-H. Эвертсе, «Линейные структуры в блочных шифрах», Успехи в криптологии - EUROCRPYT '87, Springer-Verlag, 1988, стр. 249-2666.

5. Х. Фейстел, «Криптография и компьютерная конфиденциальность», Scientific American, v. 228 , п. 5, май 73, стр. 15-23.

Сообщение: Я надеюсь, что вам понравилась статья « Blowfish Encryption Algorithm: [Объяснение с примерами] ».Однако, если вы хотите, чтобы я доставил больше товаров, поделитесь, пожалуйста, моим постом. Вы можете использовать виджет для публикации в социальных сетях, указанный в конце каждого сообщения. В конце концов, делиться заботой!

.

![[Furniture] Майнкрафт 1.10.2 мод на мебель. + 1.11.2! jooak-aofei1](https://minecraft247.ru/wp-content/uploads/2016/12/JOOAk-AOfEI1-70x70.jpg)