Как выдать привилегию в майнкрафт команда

Как выдать привилегию в майнкрафт через консоль

Minecraft как выдать игроку привилегию на время?

- НАПИШИ ГАЙМОД ПА АНГЛИСКУМУ ЕСЛИ ТЫ НА ПИСАЛ И НЕСРАБОТА ЛА ПРОСТА СКАЖИ НОЧЮ УРАТЬ

pex user имя group set vip, premium admin и тд world

Как дать первилегию /setgroup .

/pex group user add world time =====Добавить игрока/игроков в группу на время time

можно писать /op можно /pex user lt;никgt; group set lt;привелегияgt; пример Osnovatel

На время привелегию не выдать

напишите пожалуйста все превилегии

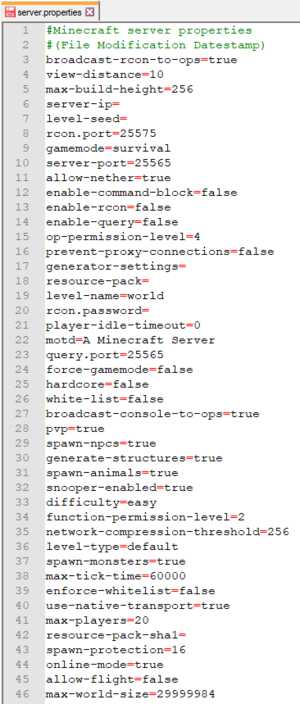

В консоле пишешь : pex user имя group set vip, gladmin и тд world. Я мог допустить ошибку, так что не суди строго.

ошибок Minecraft Dungeons, ошибок привилегий, невозможно найти и установить из магазина

ВышлоMinecraft Dungeons, и игроки во всем мире наслаждаются им. Однако некоторым не повезло. Было обнаружено множество ошибок, которые мешают людям играть в игру, в том числе те, которые не позволяют им даже загрузить ее. Это руководство покажет вам список известных ошибок Minecraft Dungeons, ошибок привилегий, проблем с невозможностью найти и установить из магазина , а также способы их исправления или предотвращения их, когда это возможно.

Minecraft Dungeons Ошибки, ошибки привилегий, не удается найти и установить из магазина

Minecraft Dungeons Ошибки, ошибки привилегий, не удается найти и установить из магазина Не удается найти Minecraft Dungeons в PS, Microsoft, магазине Switch

Некоторые игроки сообщают, что не могут найти игру на своей цифровой витрине. Это происходит на всех платформах - Switch, Playstation, Xbox и ПК. Если вы один из них, лучше всего убедиться, что на вашей консоли установлена последняя версия микропрограммы, а затем перезапустить ее и повторить попытку. Если он по-прежнему не появляется, подождите немного.

Не удается установить Minecraft Dungeons

Мы уже писали об этой проблеме в отдельном руководстве. В основном это обновления Windows, и установка вашей ОС до версии 1909 должна помочь. Если нет, то вам придется либо обратиться в службу поддержки, либо подождать.

Ошибка привилегий - онлайн-игра ограничена

Мы слышали сообщения от людей, говорящих о том, что они не могут играть онлайн, поскольку они продолжают получать сообщение об ошибке, в котором говорится, что их онлайн-игра ограничена. К этому могут привести две вещи: либо ваш аккаунт заблокирован, связанный с нежелательным поведением в других играх, в которые вы играли, либо у вас включен родительский контроль, который позволяет блокировать онлайн-игру.Если это не так, лучше всего обратиться в службу поддержки.

Мы продолжим следить за ситуацией и будем обновлять это руководство любой новой информацией, которую мы обнаружим. Быть в курсе.

\ .привилегий хоста - официальная Minecraft Wiki

| На этой странице описывается контент, который существует только в устаревших версиях Minecraft . Эта функция раньше была в игре, но с тех пор была удалена. |

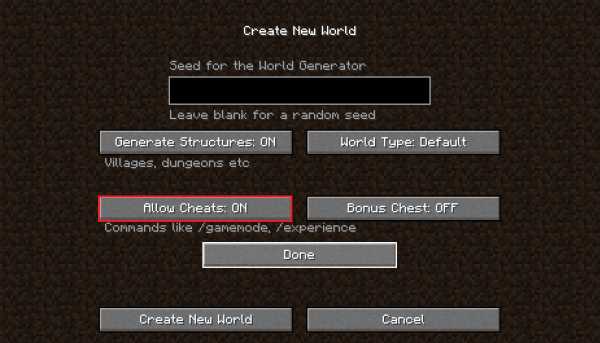

Привилегии хоста - это опция, эксклюзивная для Legacy Console Edition, позволяющая игроку включать или отключать дневной цикл, погодный цикл, вести инвентарь, создавать мобов.и грифинг толпы. Включение этой опции навсегда деактивирует достижения или трофеи для этого мира.

.Как создавать команды с помощью табло в Minecraft

- Программирование

- Игры

- Minecraft

- Как создавать команды с табло в Minecraft

Автор: Джейкоб Кордейро

Последняя особенность табло - создание команд игроков Minecraft и распределение игроков между ними. Это позволяет вам установить множество различных настроек, специфичных для определенных команд или распределения команд.

Вы можете создавать, удалять и изменять команды с помощью следующих команд:

Команды на таблодобавляют <имя> [отображаемое имя...]

Создает новую команду с указанным именем. Когда команда создается впервые, в ней нет игроков. Необязательный параметр [display name…] позволяет отображать имя, отличное от официального названия команды - отображаемое имя может содержать пробелы.

табло команд пусто <команда>

Удаляет всех участников из команды с данным именем.

команд на табло присоединяются к <команда> <игрок>

Целевой игрок присоединяется к целевой команде.

табло команд покинуло <игрок>

Целевой игрок покидает команду.

ТаблоСписок команд

Перечисляет имена и отображаемые названия всех команд, а также количество игроков в каждой из них.

табло команд опция <команда> <опция> <значение>

Подобно функции правил игры, эта команда позволяет вам изменять настройки целевой команды.

- Цвет

: имена пользователей в команде изменены на другой цвет.

-

deathMessageVisibility: когда игрок в команде умирает, эта опция решает, кому передать эту новость в меню чата. <значение> может быть равно всегда, никогда, hideForOtherTeams или hideForOwnTeam.

-

friendlyfire: <значение> может быть истинным или ложным. Если установлено значение false, игроки этой команды не могут причинить друг другу непосредственный вред.

-

nametagVisibility: определяет, будут ли видны именные теги игроков в команде.<значение> может быть равно всегда, никогда, hideForOtherTeams или hideForOwnTeam.

-

seeFriendlyInvisibles: <значение> может быть истинным или ложным. Если установлено значение true, игроки этой команды могут видеть невидимых товарищей по команде как прозрачные изображения.

табло команд удалить <имя>

Удаляет команду с данным именем.

Неигровые объекты также могут быть добавлены на табло (хотя их имена отображаются как длинные строки непонятных буквенно-цифровых символов).Затем вы можете использовать такие предметы, как зомби или огненные шары, для хранения этих переменных для различных целей.

Об авторе книги

Джейкоб Кордейро играет в Minecraft с момента предварительного выпуска Alpha. Он посещает среднюю онлайн-школу Стэнфордского университета и является автором Minecraft For Dummies, Portable Edition.

.Что такое повышение привилегий?

Повышение привилегий - это распространенный вектор угроз для злоумышленников, который позволяет им проникать в ИТ-инфраструктуру организации и запрашивать разрешения для кражи конфиденциальных данных, нарушения операций и создания лазеек для будущих атак. Повышенные привилегии открывают двери для злоумышленников, чтобы вмешиваться в настройки, конфигурации и данные безопасности; они часто сначала получают доступ к учетным записям с более низкими привилегиями, а затем используют их для получения привилегий высокого уровня и полного доступа к ИТ-среде организации.

К сожалению, даже неискушенным хакерам часто легко получить и повысить привилегии, потому что многим организациям не хватает адекватных мер безопасности и контроля, таких как строгое соблюдение принципа наименьших привилегий и знание того, какие конфиденциальные данные у них есть и где они хранятся, чтобы они может укрепить его безопасность.

В этом сообщении блога мы объясняем, что такое повышение привилегий, и описываем методы, которые хакеры используют для повышения привилегий и достижения своих целей.

Горизонтальное и вертикальное повышение привилегий

Как правило, повышение привилегий - это вид деятельности, когда хакер использует ошибку, пользуется преимуществами контроля конфигурации и ошибок программирования или использует какие-либо уязвимости в системе или приложении для получения повышенного доступа к защищенным ресурсам. Обычно это происходит, когда злоумышленник уже провел разведку и успешно скомпрометировал систему, получив доступ к низкоуровневой учетной записи. На этом этапе злоумышленник хочет иметь сильный контроль над системой и ищет способы повысить свои привилегии, либо для дальнейшего изучения системы, либо для проведения атаки.

Существует два типа повышения привилегий:

- Горизонтальное повышение привилегий - В этой атаке хакер просто захватывает чужую учетную запись. Например, один пользователь интернет-банкинга может получить доступ к учетной записи другого пользователя, узнав его идентификатор и пароль. При горизонтальном повышении привилегий злоумышленник не стремится активно повышать привилегии, связанные с скомпрометированной учетной записью, а просто злоупотребляет ими, принимая личность другого пользователя.

- Вертикальное повышение привилегий (также известное как повышение привилегий или EoP ) - здесь злоумышленник получает доступ к учетной записи более низкого уровня и использует ее для получения привилегий более высокого уровня. Например, хакер может взломать учетную запись пользователя в интернет-банке, а затем попытаться получить доступ к административным функциям сайта. Вертикальное повышение привилегий требует более сложных методов атаки, чем горизонтальное повышение привилегий, таких как инструменты взлома, которые помогают злоумышленнику получить повышенный доступ к системам и данным.

Как происходит атака повышения привилегий?

Злоумышленники, которые пытаются выполнить несанкционированные действия и получить привилегии высокого уровня, часто используют так называемые эксплойты повышения привилегий. Эксплойты - это фрагменты кода, предназначенные для выпуска определенной полезной нагрузки. Полезная нагрузка будет сосредоточена на известной уязвимости в операционной системе или компонентах программного обеспечения. P rivilege escalation exploit Execution позже позволит им украсть или повредить данные, нарушить операции или настроить постоянство в сети для выполнения дальнейших атак.Обычно атака с повышением привилегий состоит из пяти шагов:

- Найдите уязвимость

- Создайте связанный эксплойт повышения привилегий

- Используйте эксплойт в системе

- Проверьте, успешно ли он использует систему

- Получить дополнительные привилегии

Привилегия методы эскалации

Цель злоумышленника в атаке повышения привилегий - получить привилегии высокого уровня (например, привилегии root) и незаметно проникнуть в критически важные ИТ-системы.Для этого злоумышленники используют несколько методов повышения привилегий. Давайте рассмотрим три наиболее распространенных:

- Манипулирование токенами доступа

- Обход управления учетными записями пользователей

- Использование действующих учетных записей

Метод 1: Манипулирование токенами доступа.

Как это бывает?

Этот метод повышения привилегий использует способ управления привилегиями администратора в Windows. Обычно Windows использует токены доступа для определения владельцев всех запущенных процессов, например.грамм. когда поток взаимодействует с защищаемым объектом или пытается выполнить системную задачу, требующую определенных привилегий.

В случае манипуляции токеном доступа основная задача хакера - заставить систему поверить в то, что запущенные процессы принадлежат кому-то другому, а не пользователю, который фактически запустил процесс. Когда это происходит, процесс также принимает контекст безопасности, связанный с новым токеном.

Злоумышленники могут использовать токены доступа тремя способами:

- Выдать себя за другое лицо или украсть токен - злоумышленник может создать новый токен доступа, который дублирует существующий токен с помощью DuplicateToken (Ex). Затем токен можно использовать с функцией ImpersonateLoggedOnUser для включения функции вызывающий поток для олицетворения контекста безопасности вошедшего в систему пользователя или с помощью функции SetThreadToken для назначения олицетворенного токена потоку.

- Создание процесса с токеном - это происходит, когда злоумышленник создает новый токен доступа с функцией DuplicateToken (Ex) и использует его с функцией CreateProcessWithTokenW для создания нового процесса, который выполняется в контексте безопасности олицетворенного пользователя. Это может быть полезно для создания нового процесса в контексте безопасности другого пользователя.

- Сделать и выдать себя за токен - в этом методе злоумышленник имеет имя пользователя и пароль, но пользователь не вошел в систему.Затем злоумышленник может создать сеанс входа в систему для пользователя с помощью LogonUser. Функция вернет копию токена доступа нового сеанса, а затем злоумышленник может использовать SetThreadToken для назначения токена потоку.

Как уменьшить эту угрозу?

Маркеры доступа являются неотъемлемой частью системы безопасности в Windows и не могут быть отключены. Однако злоумышленник должен уже иметь доступ уровня администратора, чтобы в полной мере использовать этот метод.Следовательно, вам необходимо назначить права доступа в соответствии с принципом наименьших привилегий и убедиться, что все права доступа регулярно проверяются. Вам также необходимо внимательно следить за привилегированными учетными записями, чтобы оперативно реагировать на признаки подозрительной активности, выполняемой этими учетными записями.

Метод 2: Обход контроля учетных записей пользователей .

Как это бывает?

Windows имеет хорошо структурированный механизм контроля привилегий всех пользователей в сети.Функция управления учетными записями пользователей (UAC) служит воротами между обычными пользователями и пользователями с правами администратора. Он ограничивает прикладное программное обеспечение до стандартных разрешений пользователя, пока администратор не разрешит увеличение прав. Таким образом, только приложения, которым доверяет пользователь, могут получить административные привилегии, что не позволяет вредоносным программам поставить под угрозу операционную систему.

Однако этот механизм имеет бреши в безопасности. Если для уровня защиты UAC на компьютере задано любое значение, кроме наивысшего, некоторым программам Windows разрешено повышать привилегии или выполнять объекты модели компонентных объектов (COM), повышенные без предварительного запроса пользователя.Примером этого является использование rundll32.exe для загрузки специально созданной библиотеки динамической компоновки (DLL), которая загружает COM-объект, уже имеющий повышенные привилегии. Это выполняет файловые операции даже в защищенных каталогах и открывает механизм UAC для взлома злоумышленниками.

Как уменьшить эту угрозу?

Вам необходимо регулярно проверять свою ИТ-среду на наличие распространенных уязвимостей обхода UAC, чтобы знать о текущих рисках для ваших систем и при необходимости решать проблемы.Еще одна полезная практика - регулярно проверять, какие учетные записи входят в ваши локальные группы администраторов в системах, и удалять обычных пользователей из этих групп.

Метод 3: Использование действительных счетов.

Как это бывает?

Злоумышленники могут использовать методы доступа к учетным данным (например, сброс учетных данных, манипулирование учетными записями и другие) для получения учетных данных определенных учетных записей пользователей или кражи их с помощью социальной инженерии. Как только злоумышленники получают доступ к сети организации, они могут использовать скомпрометированные учетные данные для обхода средств контроля доступа, установленных на различных ресурсах ИТ-систем, или любых других ограничений безопасности, и даже могут получить доступ к удаленным системам и службам, например.грамм. VPN, Outlook Web Access и удаленный рабочий стол. Одной из основных проблем здесь является совпадение учетных данных и разрешений в сети, поскольку злоумышленники могут переключаться между учетными записями и системами для достижения более высокого уровня доступа (например, администратора домена или предприятия).

Как снизить угрозу ?

Один из простейших, но наиболее эффективных способов смягчить эту угрозу - регулярно менять пароли административных учетных записей и применять надежную политику паролей (например,грамм. убедитесь, что учетные записи локальных администраторов имеют сложные уникальные пароли во всех системах).

Также важно отслеживать, что происходит в вашей ИТ-среде, чтобы обнаруживать такие методы, как сброс учетных данных. Ограничьте перекрытие учетных данных в системах, чтобы еще больше снизить риск несанкционированного доступа в случае получения злоумышленниками учетных данных, и не помещайте учетные записи пользователей или администраторов домена в локальные группы администраторов, если они не находятся под жестким контролем. Наконец, вам необходимо отслеживать поведение пользователей и следить за тем, какой уровень разрешений у каждого пользователя для быстрого обнаружения действий злоумышленников.

Резюме

Хотя не существует способа полностью защитить вашу среду от хакеров и злонамеренных инсайдеров, повышающих привилегии, вы можете предотвратить злоумышленников, минимизируя подверженность угрозам и обнаруживая киберугрозы на их ранних стадиях. Чтобы снизить риск повышения привилегий, вам необходимо регулярно искать и устранять слабые места безопасности в вашей ИТ-среде; строго соблюдать принцип наименьших привилегий; и внедрите мониторинг безопасности, чтобы быть в курсе того, что происходит в вашей сети.Вам также следует оценить риски для ваших конфиденциальных файлов и принять меры для защиты данных в соответствии с их ценностью. Упреждающее выполнение этих шагов может помочь вам избежать потери данных, сбоев системы, нарушений соответствия и других негативных последствий.

.

![[Furniture] Майнкрафт 1.10.2 мод на мебель. + 1.11.2! jooak-aofei1](https://minecraft247.ru/wp-content/uploads/2016/12/JOOAk-AOfEI1-70x70.jpg)